4 – Internetrecherche für Profis – Wie man gründlich Open-Source recherchiert und Informationen verifiziert

© Illustration: Smaranda Tolosano für GIJN

von Shereen Sherif

In einer Welt in der Informationen zwar im Überfluss vorhanden, aber bestimmte Informationen auch knapp sind, ist tiefgehendes Recherchieren manchmal wie die Suche nach verborgenen Pfaden in einem Labyrinth.

Dieses Kapitel führt durch fortgeschrittene Recherchetechniken, einschließlich der Verwendung von Open-Source-Tools und Verifizierungsmethoden. Ihr erfahrt, wie ihr Daten effektiv nutzen und die Rätsel des Internets erkunden können. Am Ende dieses Guides werdet ihr Internet-Recherche, einschließlich Open Source Intelligence (OSINT), beherrschen und echte Online-Recherche-Profis sein!

Definition von Deep Online Research: Wie man tief im Internet recherchiert

Bei der Tiefenrecherche wird unter der Oberfläche des Internets navigiert, um Informationen zu finden, die häufig umfangreicher und gelegentlich sensibler sind. Dies erfordert spezielle Tools und bestimmte Methoden, aber gleichzeitig auch die Verpflichtung zu moralischen Grundsätzen.

Bei der Open-Source-Intelligence nutzt ein*e forensische*r Journalist*in öffentlich zugängliche Daten wie Social-Media-Aktivitäten, Satellitenbilder und Online-Datenbanken, um Erkenntnisse über Ereignisse, Einzelpersonen oder Organisationen aufzudecken, die sonst verborgen bleiben könnten.

Fortgeschrittene Internetrecherche verbessert jeden Rechercheprozess erheblich, indem sie Zugang zu Informationen bietet, die über Standard-Suchmaschinen nicht leicht zu finden sind. Rechercheur*innen können große Datenmengen mithilfe von Webcrawlern und Data-Mining-Tools effizient abrufen, die Informationen von Websites indexieren und extrahieren, die für herkömmliche Suchmaschinen nicht zugänglich sind.

Um ein umfassendes Verständnis für eine Recherche zu bekommen, sollten Daten zu einem bestimmten Thema aus verschiedenen Quellen miteinander verknüpft und miteinander in Bezug gesetzt werden. Durch diesen Prozess werden die Informationen verifiziert, Unstimmigkeiten hervorgehoben und tiefere Einblicke gewonnen.

Der Begriff „Open Source Intelligence“ (OSINT), der von Nachrichtendiensten seit dem 19. Jahrhundert verwendet wird, ist nicht neu, hat aber in jüngster Zeit bei Journalist*innen und Internetnutzer*innen an Beliebtheit gewonnen, die OSINT aufgrund der Tiefe und Breite der Informationen und der neuen Möglichkeiten, diese zu erreichen und zu analysieren, als wichtige Ressource betrachten.

Forensische Journalist*innen sind spezialisierte investigative Journalist*innen, die diese Techniken zur Aufdeckung, Verifizierung und Analyse von Informationen einsetzt. Diese Journalist*innen wenden forensische Präzision auf öffentliche Daten an und verwenden dabei häufig fortschrittliche Tools und Methoden, um die Herkunft von Informationen zu ermitteln, verborgene Muster aufzudecken und Fakten in komplexen Recherchenzu verifizieren. Bei der Open-Source-Intelligence nutzt ein*e forensische*r Journalist*in öffentlich zugängliche Daten wie Social-Media-Aktivitäten, Satellitenbilder und Online-Datenbanken, um Erkenntnisse über Ereignisse, Einzelpersonen oder Organisationen aufzudecken, die sonst verborgen bleiben könnten.

Dieser Ansatz ist in einer Zeit, in der Fehlinformationen weit verbreitet sind, von entscheidender Bedeutung. Transparenz ist der Schlüssel, um Machthaber*innen zur Rechenschaft zu ziehen.

Durch die Verwendung spezifischer Open-Source-Intelligence-Tools wie Maltego und Gephi können Rechercheur*innen visuelle Darstellungen von Daten erstellen und so Muster, Trends und Zusammenhänge erkennen, die möglicherweise nicht sofort sichtbar sind.

Planung und Durchführung der Online-Recherche

Recherche ist in erster Linie ein mentaler Prozess. Je nach Forschungsziel werden Tools und Techniken kontinuierlich weiterentwickelt und angepasst. Um eine starke investigative Denkweise zu entwickeln, ist es wichtig, die Planung deiner Recherche klar zu haben und zu üben. Die folgenden Schritte können dabei helfen:

Schritt 1: Spezifiziere die Ziele der Recherche

Lege die Ziele der Recherche klar fest, z. B. die Durchführung von Hintergrundüberprüfungen, die Überprüfung von Identitäten oder die Recherche potenzieller Bedrohungen. Wenn du die Ziele von Anfang an identifizierst, kannst du deinen Rechercheprozess optimieren und dich auf die spezifischen Informationen und das beabsichtigte Ergebnis konzentrieren.

Schritt 2: Bestimme die Datenquellen

Identifiziere die Tools und Techniken, die bei der Erfassung der erforderlichen Daten und Informationen helfen können. Dazu können offizielle Dokumente, Social-Media-Websites, Gerichtsakten und andere relevante Quellen gehören.

Schritt 3: Stelle die erforderlichen Methoden zusammen

Die Auswahl der richtigen Methoden und Tools zur Beschaffung der Daten ist der Schlüssel für deine Rechercheergebnisse. Zu diesen Tools können Open-Source-Recherchetools, Web-Crawling- und Data-Mining-Software wie Scrapy oder Metadaten-Extraktionswerkzeuge wie EXIFTool und möglicherweise Browser gehören, die den Zugang zum Darknet ermöglichen.

Schritt 4: Entwerfe deinen eigenen Rechercheplan

Jede Recherche erfordert einen Plan. Dieser Plan hängt von den zur Verfügung stehenden Informationen und Tools sowie von den Hinweisen ab, die man im Laufe der Recherche entdeckt. Die einzelnen Phasen des Plans müssen möglicherweise angepasst werden, wenn neue Beweise oder Erkenntnisse gesammelt werden, damit man den Ansatz verfeinern und die Ziele im Auge behalten kann.

Man könnte mit einer Recherche in den sozialen Medien beginnen, um Personen oder Orte zu identifizieren, die dann zu Datenbanken, Abonnementdiensten und anderen verborgenen Inhalten führen können. Schließlich könnten man mit dem Tor-Browser Quellen im Darknet erkunden, um Informationen aufzudecken, die im Surface Web oder Deep Web nicht verfügbar sind, ohne die Identität des Benutzers preiszugeben. Achtung: Bevor du Quellen im Darknet recherchierst, ist es wichtig, mit dem*der zuständigen Redakteur*in zu sprechen oder sich rechtlich beraten zu lassen.

Oder man könnte mit öffentlichen Aufzeichnungen über ein Unternehmen und seine Mitarbeiter*innen beginnen, die dann zu Kriminalberichten und Gerichtsbeschlüssen führen könnten. Jede Recherche wird durch eigene Hinweise und Ressourcen geformt.

Schritt 5: Querverweis auf die gesammelten Daten

Das Sammeln von Daten und Informationen ist nicht der letzte Schritt der Recherche, sondern vielmehr die Halbzeit. Als nächstes muss man die Daten gegenchecken, um die Genauigkeit und Zuverlässigkeit der gesammelten Informationen zu gewährleisten. In diesem Schritt werden Details wie Daten, Namen, Orte und Ereignisse aus mehreren Quellen miteinander verglichen. Durch die Überprüfung der Konsistenz und die Identifizierung von Diskrepanzen können Rechercheur*innen Fehler oder Bereiche finden, die eine weitere Recherche benötigen.

Zu diesem Prozess gehört auch das Finden von Belegen, die Bewertung der Glaubwürdigkeit von Quellen und die Analyse von Metadaten und Kontextinformationen. Bei einer Recherche von Finanzbetrug sollten beispielsweise Aufzeichnungen von Banktransaktionen mit Aufzeichnungen von Unternehmen und Bestätigungen durch Dritte abgeglichen werden, um Details zu validieren und Unstimmigkeiten zu identifizieren.

Schritt 6: Daten analysieren und im Kontext betrachten

Sobald man die verschiedenen Informationen gesammelt und überprüft hat, muss man die Daten analysieren und im Kontext betrachten, um Rohdaten in aussagekräftige Erkenntnisse umzuwandeln. Am Anfang stehen Organisation und Bereinigung der Daten zur Strukturierung. Indem man nach Mustern und Trends sucht, kann man wiederkehrende Themen und signifikante Auffälligkeiten in den Daten identifizieren und so verschiedene Elemente zusammenzufügen und Verbindungen finden, die möglicherweise nicht sofort offensichtlich sind.

Schritt 7: Ergebnisse ermitteln

Dieser Schritt beginnt mit der Überprüfung aller analysierten Daten, um die für die Recherche wichtigsten Aspekte zu finden. Diese Erkenntnisse ordnet man dann in den breiteren Kontext der Recherche ein und prüft, dass sie für die Recherche relevant und hilfreich sind.

Wichtig ist auch, die Erkenntnisse sinnvoll an die Leser*innen zu vermitteln. Dafür muss man die Ergebnisse klar und prägnant präsentieren, so dass die Leser*innen sie verstehen – zum Beispiel mittels visueller Hilfsmittel wie Diagramme, Grafiken und Tabellen. Ihr solltet die Ergebnisse vereinfachen, damit sie allgemein verständlich sind und so sortieren, dass die wichtigsten Erkenntnisse am Anfang stehen und man zunehmend detaillierter erklärt.

Tiefenrecherche im Internet

Eine kleine Übung: Stellt euch vor, ihr seid Rechercheur*innen und schreibt auf, wo ihr nach Informationen suchen würdet.

Was habt ihr aufgeschrieben? Als ich die Übung gemacht habe, habe ich Google, LinkedIn, die Website des Rechercheobjekts und X/Twitter aufgeschrieben. Andere würden vielleicht Regierungswebsites für Firmenregistrierungen oder Gerichtsakten aufschreiben.

Es gibt nicht nur einen richtigen Ort, um Informationen zu finden.

Open-Source-Intelligence bedeutet einfach nur: Informationen über Einzelpersonen oder Organisationen, die legal aus kostenlosen, öffentlichen Quellen gesammelt werden können. Dazu gehören auch öffentliche Informationen aus Büchern, öffentlichen Bibliotheken, Zeitungsartikeln, Pressemitteilungen und sozialen Medien.

Öffentliche Eintragungen, einschließlich Grundbucheinträge, Gerichtsakten, Strafregister und Wahlunterlagen, sind wertvolle Quellen. Einige kostenpflichtige Quellen bieten umfassendere Informationen, und bestimmte Tools, die nicht explizit für OSINT entwickelt wurden, können dennoch von Vorteil sein. Foren, Kleinanzeigen und Blog-Beiträge können detaillierte Einblicke für die Recherche bringen.

Techniken und Tools

Die Tools für die Internetrecherche werden ständig weiterentwickelt und gehören zu den wichtigsten Instrumenten bei jeder gründlichen Recherche. Je nach Ziel unterscheidet sich die Vorgehensweise – ob man beispielsweise nach Einzelpersonen oder Unternehmen sucht, oder belegen will, dass ein Dokument gefälscht ist.

Personensuche

Es gibt viele Möglichkeiten, Informationen über Personen zu finden. Öffentliche Aufzeichnungen, Datenbanken, Gerichtsakten, Social-Media-Konten und Online-Aktivitäten sind wichtige Quellen. Auf die einzelnen Quellen gehen wir im Folgenden näher ein.

Social Media

Social-Media-Plattformen sind wahre Fundgruben für biographische Daten, die oft persönliche Details über potenzielle Ziele preisgeben, darunter Jobinformationen, Fotos, Videos, Familiendetails, Fitnesstracker-Daten, Check-ins und vieles mehr.

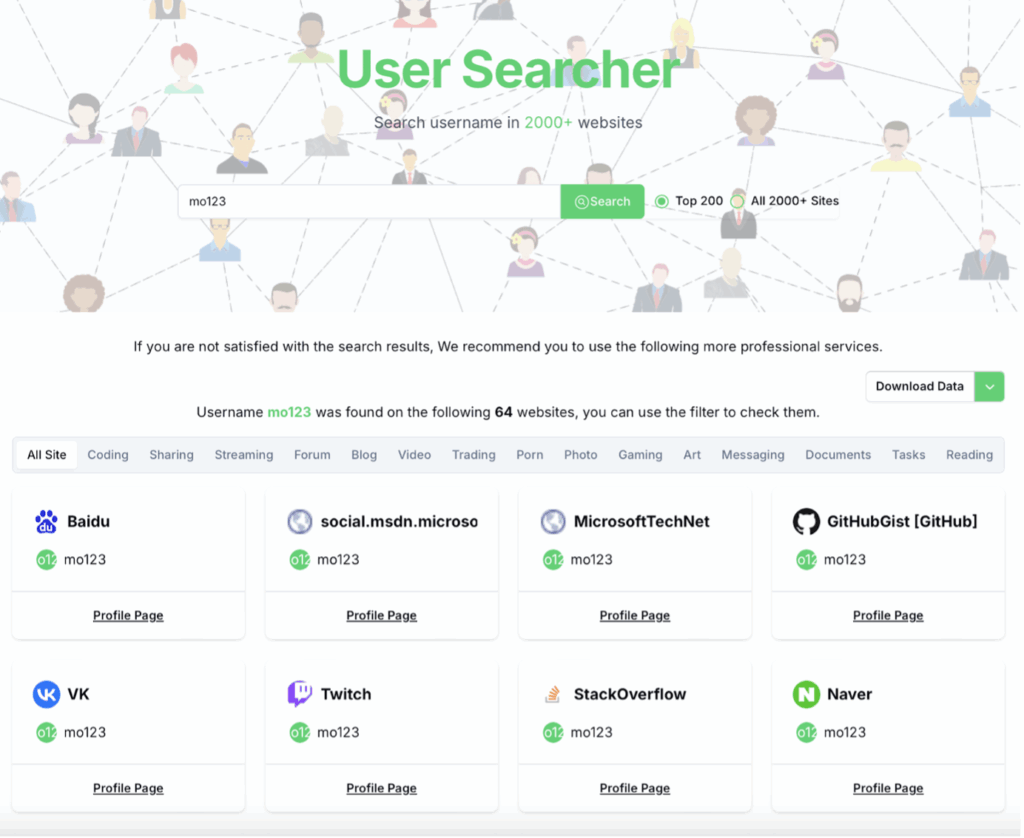

Die Benutzernamen in den sozialen Medien helfen dabei, die Person zu identifizieren und auch herauszufinden, welche Social-Media-Anwendungen die Person nutzt. Wir können Websites wie Namechk.com und User-Searcher verwenden, um zu überprüfen, ob ein Benutzername mit unserem Ziel verknüpft ist.

Wichtig ist, immer zu überprüfen, ob es sich bei der Person um die echte Person handelt, oder um Spitznamen oder gefälschte Konten.

Beiträge von Familienmitgliedern und Freund*innen in den sozialen Medien können wertvolle Informationen für Recherchen über die Person liefern, zu der man recherchiert, z. B. ihren Standort, den Namen ihres Haustiers, die Namen ihrer Kinder, ihre Privatadresse, ihre E-Mail-Adresse, ihre Telefonnummer, ihre Bankdaten und vieles mehr. Unabhängig von der Plattform wird man in der Regel auf mehrere Arten von Social-Media-Inhalten stoßen, die nützlich sein können, darunter auch Beiträge oder Kommentare, Antworten der Person selbst oder von Freund*innen, soziale Interaktionen (z. B. Likes oder Verbindungen), Videos oder Bilder und Metadaten wie Zeitstempel.

Ein Beispiel: Als ich zu dem Geschäftsführer eines Unternehmens recherchierte, stieß ich auf ein Forum, in dem er mit Freund*innen über Fantasy Football kommunizierte, einer Website auf der Spieler*innen Fantasieteams auf der Grundlage realer Spieler erstellen und gegen Freund*innen antreten. Durch die Website konnte ich herausfinden, wo der Geschäftsführer jeden Donnerstagabend hingeht, und sogar Einzelheiten über seine Freund*innen erfahren. Die öffentlich geteilten Bilder, Videos und Dokumente enthielten mehrere Informationsquellen, die für meine Recherche nützlich waren.

Denkt bei eurer OSINT-Recherche in den sozialen Medien daran, sich eingehend mit den Threads, also Konversationssträngen, zu befassen. Oft findet man relevantere Informationen, wenn man die gesamte Konversation betrachtet und nicht nur den ursprünglichen Beitrag. Soziale Interaktionen können aus vielen verschiedenen Aktivitäten bestehen.

Zum Beispiel hat eine Frau ein Foto in den sozialen Medien gepostet, auf dem ihr neues Auto und das Nummernschild zu sehen sind, dazu eine Bildunterschrift mit der Aufschrift: „Auf Wiedersehen, Kalifornien. Hallo, New Hampshire.“ Mit dem Beitrag wollte sie eigentlich ihre Begeisterung mit ihrem sozialen Netzwerk teilen und ihr erstes Auto zeigen. Aus OSINT-Perspektive steckt darin aber eine Fülle an Informationen, die sie unabsichtlich öffentlicht geteilt hatte, ohne es zu wissen: Zwei Bundesstaaten, in denen öffentliche Aufzeichnungen möglicherweise zusätzliche Details über sie liefern könnten. Die Antwort auf eine häufig gestellte Frage zum Zurücksetzen von Passwörtern: Welche Marke, welches Modell und welche Farbe hat ihr erstes Auto? Ein Nummernschild, um Querverweise zu DMV-Einträgen (Fahrbehörde der USA) herzustellen. Geolokalisierungsdaten auf dem Foto, die auf ihr neues Zuhause hinweisen, und Informationen, die für Identitätsbetrug verwendet werden könnten.

Bilder enthalten nicht nur manchmal Metadaten mit GPS-Koordinaten, sondern auch kleine Details in den Fotos können wertvoll sein. Die meisten modernen Kameras, einschließlich in Smartphones, verwenden eine sogenannte EXIF-Formatierung, um Informationen über die von der Kamera aufgenommenen Fotos zu speichern. Bei der Recherche von EXIF-Daten findet man in der Regel Details wie Verschlusszeit, Belichtungskorrektur, Zeitstempel und andere technische Informationen darüber, wie das Bild aufgenommen wurde. Wenn die Kamera wie die meisten Smartphones mit GPS ausgestattet ist findet man möglicherweise auch sehr genaue Längen- und Breitengradinformationen.

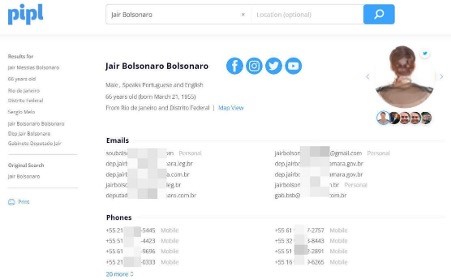

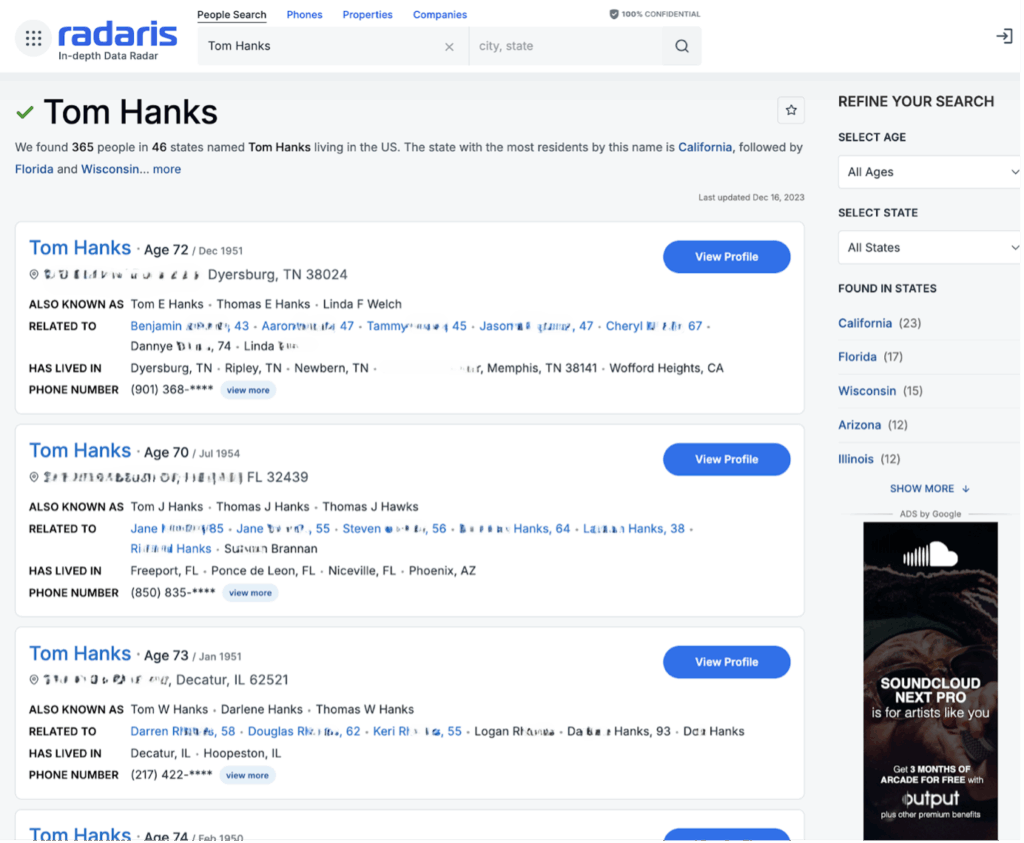

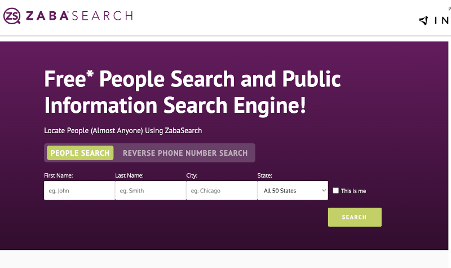

Websites zur Daten-Aggregation

Einige (kostenpflichtige) Websites aggregieren personenbezogene Daten aus verschiedenen Quellen und präsentieren sie in einem Format, das bei der Personenrecherche helfen kann. Seiten wie Pipl und Spokeo. Radaris und ZabaSearch bieten Hintergrundüberprüfungen, Kontaktinformationen und andere Details über Einwohner*innen der USA aus öffentlichen und privaten Datenbanken an.

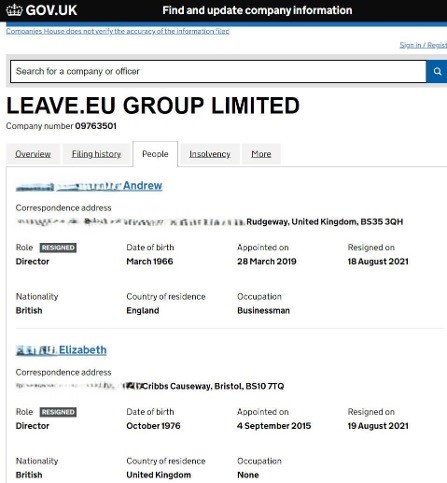

Recherchieren zu Unternehmen und Organisationen

Viele Gesetze und Vorschriften verpflichten Organisationen dazu, Unterlagen bei ihrer örtlichen Behörde einzureichen. In stark regulierten Branchen, wie z. B. im Finanzwesen, gibt es zusätzliche Anforderungen an die Aktenführung, die oft kostenlos und öffentlich zugänglich sind. Diese Dokumente enthalten Einzelheiten über die Gründer*innen oder Führungskräfte und können bei Recherchen nützlich sein.

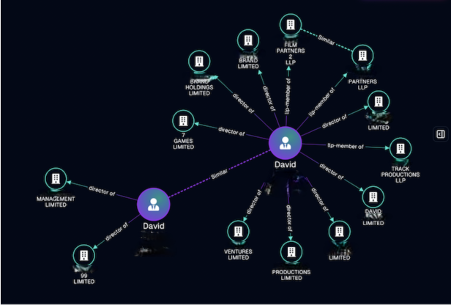

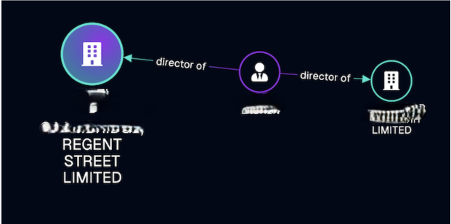

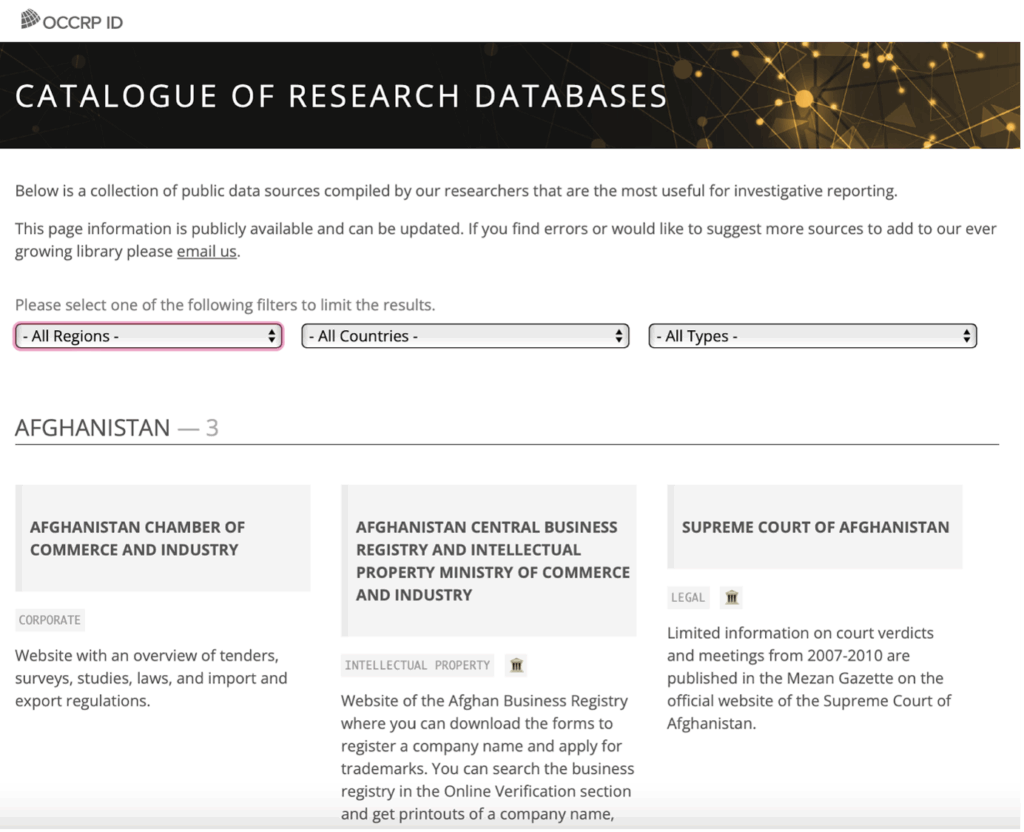

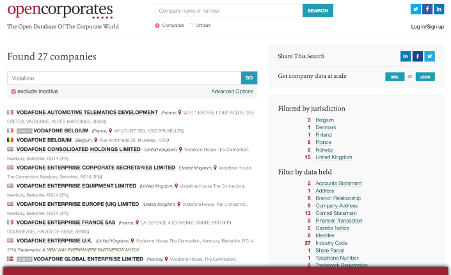

In verschiedenen Ländern werden solche Dokumente auf unterschiedlichen Websites veröffentlicht, darunter Companies House im Vereinigten Königreich und DNB in der Schweiz. Es gibt zusätzliche Ressourcen für Unternehmen in mehreren Ländern, darunter das OCCRP-Investigations-Dashboard oder der kostenlose Dienst Open Corporates.

Soziale Medien sind auch eine hervorragende Ressource für die Recherche zu Unternehmen, da die meisten Unternehmen eine offizielle Präsenz in beliebten sozialen Netzwerken haben. Wenn man sich nicht sicher ist, wie authentisch ein Social-Media-Konto ist, kann man auf der Website des Unternehmens nach Links zu den offiziellen Social-Media-Seiten suchen. Schaut euch Videos, Bilder und Beiträge an, aber achtet besonders auf die Kommentarthreads und Bewertungen, um zusätzliche Erkenntnisse zu gewinnen.

Übung: Verwendet die Datenbank Companies House, um Personen zu finden, die maßgeblichen Einfluss auf Bros Brothers International Limited haben, und um herauszufinden, ob es sich um ein aktives Unternehmen handelt oder nicht.

Erfahrungsgemäß enthalten Geschäftsunterlagen aus früheren Jahren in der Geschichte eines Unternehmens in der Regel die wertvollsten Open-Source-Daten, da die Gründer*innen dabei oftmals ihre persönlichen Daten wie Telefonnummern, physische Adressen und E-Mail-Adressen verwendet haben. Sicherheit steht oft erst später in der Entwicklung einer Organisation auf der Prioritätenliste – ein Vorteil für uns Journalist*innen.

Mitarbeiter*innensuche

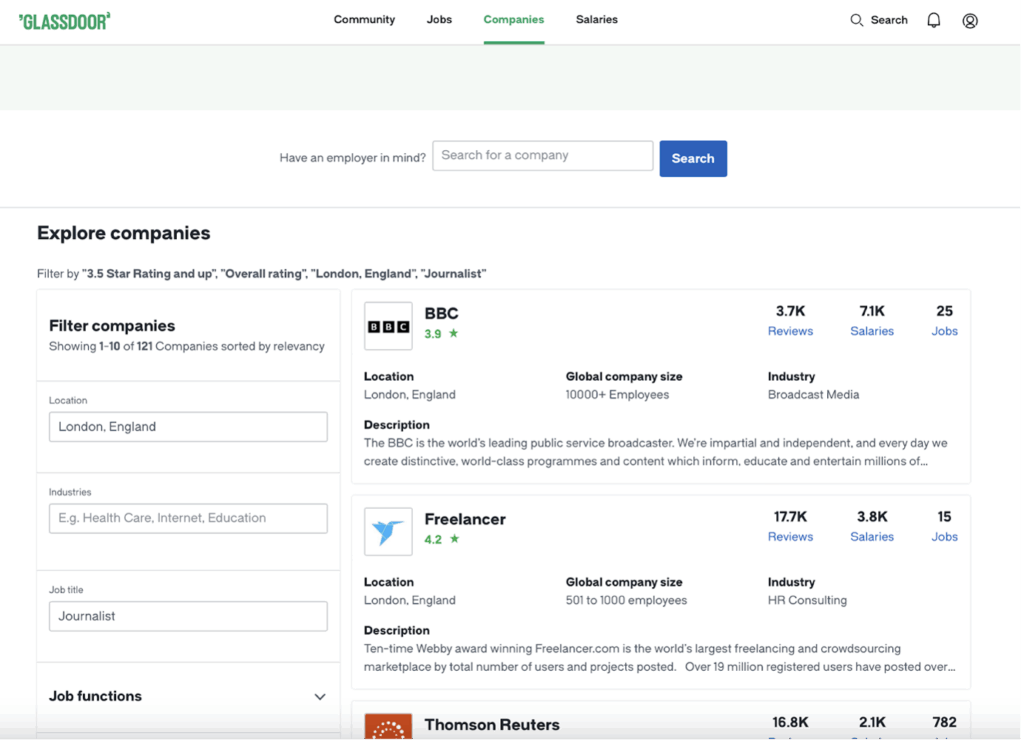

Ein weiterer nützlicher Ort, um nach Open-Source-Daten von Organisationen zu suchen, sind Arbeitgeberbewertungsseiten wie Glassdoor, Dun and Bradstreet, Hoovers, das US-Patent- und Markenamt oder das Better Business Bureau.

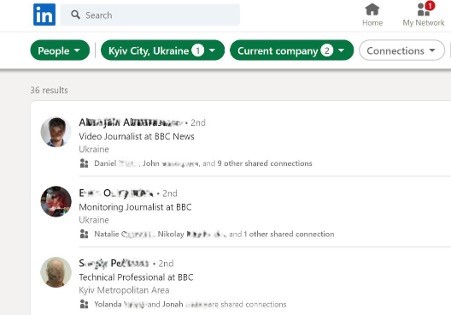

Auch LinkedIn bietet eine erstaunlich leistungsstarke Suchmaschine und ist als Website auf die Recherche von Mitarbeiter*innen ausgerichtet. Über das Suchformular kann man nach Namen, Standort, Universität, Branche und gemeinsamen Kontakten suchen.

Übung: Findet Ärzt*innen, die mit dem UNHCR in Uganda in Verbindung stehen über Social Media.

Öffentliche Aufzeichnungen und Datenbanken

Öffentliche Aufzeichnungen und Datenbanken sind Sammlungen von Informationen, auf die jede*r zugreifen kann und die in der Regel von Regierungsstellen, Universitäten oder anderen Organisationen verwaltet werden. Dazu gehören Dokumente wie Gerichtsakten, Eigentumsurkunden, Finanzberichte von Unternehmen und akademische Forschungsarbeiten. Für investigativen Journalismus sind diese Quellen von entscheidender Bedeutung um Fakten zu überprüfen, verborgene Details zu entdecken und Storys zu erhärten.

Akademische Datenbanken wie JSTOR, ProQuest und Google Scholar bieten beispielsweise Forschungsarbeiten, die mit historischen Einblicke und tiefgehenden Analysen helfen. Nachrichtenarchive wie LexisNexis und Factiva können es Journalist*innen erleichtern, zur Biographie von Personen, Unternehmen oder Ereignissen zu suchen, weil man mit ihnen Medienberichterstattung der vergangen Jahre durchforsten kann.

Öffentlich zugängliche Gerichtsdokumente sind in den USA auf Plattformen wie PACER verfügbar. Während PACER pro Seite Gebühren erhebt, stellt CourtListener Millionen von Aufzeichnungen von PACER kostenlos zur Verfügung.

Auch die US-amerikanischen Security and Exchange Commission (SEC)-Unterlagen zu Unternehmensfinanzen liefern wichtige Informationen über rechtliche und unternehmerische Aktivitäten. In einigen Ländern erhält man auf offizielle Anfrage Zugang zu solchen Datenbanken. Im Vereinigten Königreich kann man beispielsweise über die offizielle Website der Regierung einen Antrag auf Zugang stellen. Auch die Websites der lokalen Behörden bieten wichtige Aufzeichnungen wie Immobilientransaktionen und Geschäftslizenzen. Diese Hilfsmittel sind für Journalist*innen von unschätzbarem Wert.

Übung: Findet heraus, gegen welches Unternehmen im Jahr 2022 ein Gerichtsverfahren namens Nate Rahn in den Vereinigten Staaten eingeleitet wurde.

Google Dorking

Google Dorking oder Google Hacking ist ein Begriff, der sich auf die erweiterte Suche bei Google bezieht. Dabei geht es darum, Informationen zu finden, die mit der Standardsuche nicht gefunden werden. Man formuliert präzise Suchanfragen, um versteckte oder nicht ordnungsgemäß gesicherte Informationen zu finden, die für die Recherche von Wert sein können. Wichtig: Google Dorking ist komplett legal!

Beim Google Dorking werden Befehle verwendet, um die Suche zu präzisieren, zum Beispiel:

- site: „site:example.com“ „confidential“ findet Seiten auf example.com, die das Wort „confidential“ enthalten.

- filetype: filetype:pdf „financial report“ findet PDF-Dateien, die den Ausdruck „financial report“ enthalten.

- inurl: inurl:admin findet Seiten mit „admin“ in der URL, die sich oft auf administrative Bereiche von Websites beziehen.

- intitle: intitle:„index of“ findet Verzeichnisse und Dateilisten.

Google Dorking ist eine hilfreiche Technik, die es Journalist*innen ermöglicht, Daten aufzudecken, die sonst verborgen bleiben würden. Man sollte diese Tools jedoch verantwortungsbewusst nutzen und sicherzustellen, dass die erhaltenen Informationen auf legale und ethisch korrekte Weise verwendet werden.

DarkWeb

Das Darknet ist eine wahre Goldgrube an Informationen, die oft gehackte Daten, Passwörter und Websites mit Details enthalten, die nie für die Öffentlichkeit bestimmt waren. Es ist zwar dafür berüchtigt, ein Sammelbecken für Cyberkriminelle zu sein, aber wird zunehmend auch für die OSINT-Recherche genutzt. Wichtig ist, dass man sehr vorsichtig sein muss, wenn man im Darknet recherchiert. Es ist voll von illegalen Aktivitäten – ein falscher Klick kann zu ernsthafen rechtlichen Problemen führen oder die eigene Cybersicherheit gefährden.

Um sicher im Darknet zu surfen, braucht man einen Browser wie Tor, der den Datenverkehr über mehrere Proxyserver auf der ganzen Welt leitet und eine Rückverfolgung damit nahezu unmöglich macht.

Ein Beispiel: Du bist ein*e investigative*r Journalist*in, die*der einen Fall von politischer Korruption recherchiert. Im Darkweb könnte man auf ein Forum stoßen, in dem Whistleblower vertrauliche Dateien austauschen, die mit dem recherchierten Fall in Zusammenhang stehen.

Denkt unbedingt daran, dass es nicht ungefährlich ist, an solche Informationen zu gelangen.

Um an die Informationen heranzukommen kann man beispielsweise den Hunchly Report kostenlos abonnieren, der täglich eine Liste der aktiven versteckten Dienste und Links zur Verfügung stellt. Dank dieser Liste muss man nicht stundenlang selbst im Darknet navigieren. Ansonsten gilt: Seid neugierig, kreativ und setzt eure investigativen Fähigkeiten ein.

Wichtig: Bevor ihr im Darknet recherchiert, solltet ihr mit eurer*m Redakteur*in oder Anwält*in sprechen.

Verifikation

Im Zeitalter der sozialen Medien sind wir von Fehlinformationen und Desinformation umgeben, die oftmals mit einer Verfälschung von Fakten die öffentliche Debatte beeinflussen und in der Konsequenz auch Gewalt nach sich ziehen können.

Journalismus muss heutzutage darauf ausgerichtet sein, die Wahrheit zu finden und Nachrichten zu überprüfen. Auf den folgenden Seiten zeigen wir euch, wie man die Qualität des recherchierten Materials überprüfen kann.

Die Überprüfung umfasst vier Hauptaspekte:

- Quelle: Können wir ihr vertrauen?

- Authentizität: Ist der Inhalt echt?

- Ort: Ist der Ort korrekt?

- Zeit: Ist das angegebene Datum korrekt?

Bilder überprüfen

Schritt 1: Bildersuche

Um herauszufinden, ob das Bild neu ist oder bereits im Internet veröffentlicht wurde, kann man Bilder speichern und erneut hochladen, um eine „umgekehrte Bildersuche“ auf Google Bilder, Bing und anderen Suchmaschinen zu machen. So lässt sich feststellen, ob das Bild neu oder alt ist und ob es mit dem Ereignis, das es angeblich darstellt, in Zusammenhang steht oder ob es sich auf ein anderes Ereignis oder Ort bezieht. Die umgekehrte Bildersuche funktioniert nur, wenn das Foto online existiert.

Schritt 2: Den Ort finden

Versucht, den Aufnahmeort des Fotos zu finden, indem ihr nach visuellen Hinweisen sucht. Auch die Übersetzung von Schildern im Bild kann bei diesem Vorgang hilfreich sein.

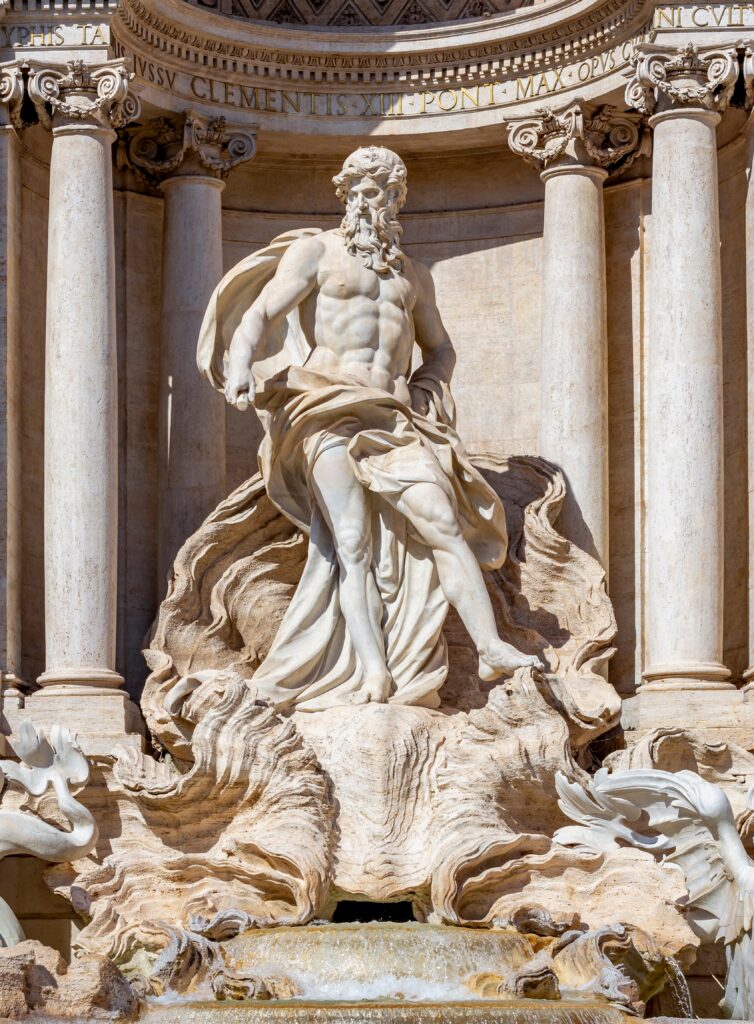

Übung: Unten seht ihr ein Foto einer Statue. Könnt ihr den genauen Standort ermitteln?

Gebt die Koordinaten des Aufnahmeorts an.

Schritt 3: Ist das Bild echt, mit Photoshop bearbeitet oder ein KI-Produkt?

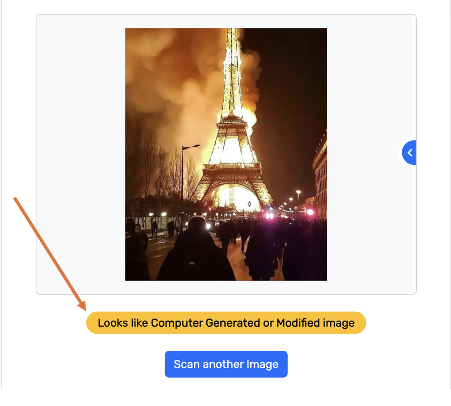

Mit der heutigen Technologie kann jedes Bild manipuliert oder einfach KI-generiert werden. In diesem Beispiel ging ein Bild des brennenden Eiffelturms viral ging.

Um herauszufinden, ob es sich um eine Manipulation handelt oder nicht, ladet das Bild auf dieser Website hoch: https://fotoforensics.com/ oder verwendet die Website zur Erkennung gefälschter Bilder: https://www.fakeimagedetector.com/#google_vignette.

Im folgenden Beispiel sieht man, dass die dargestellte Hand sechs Finger hat. Dies könnte ein Hinweis dafür sein, dass das Bild nicht echt ist, weil nur wenige Menschen mit sechs Fingern geboren werden. Auch die palästinensische Flagge, die auf dem Pullover abgebildet ist, ist nicht korrekt.

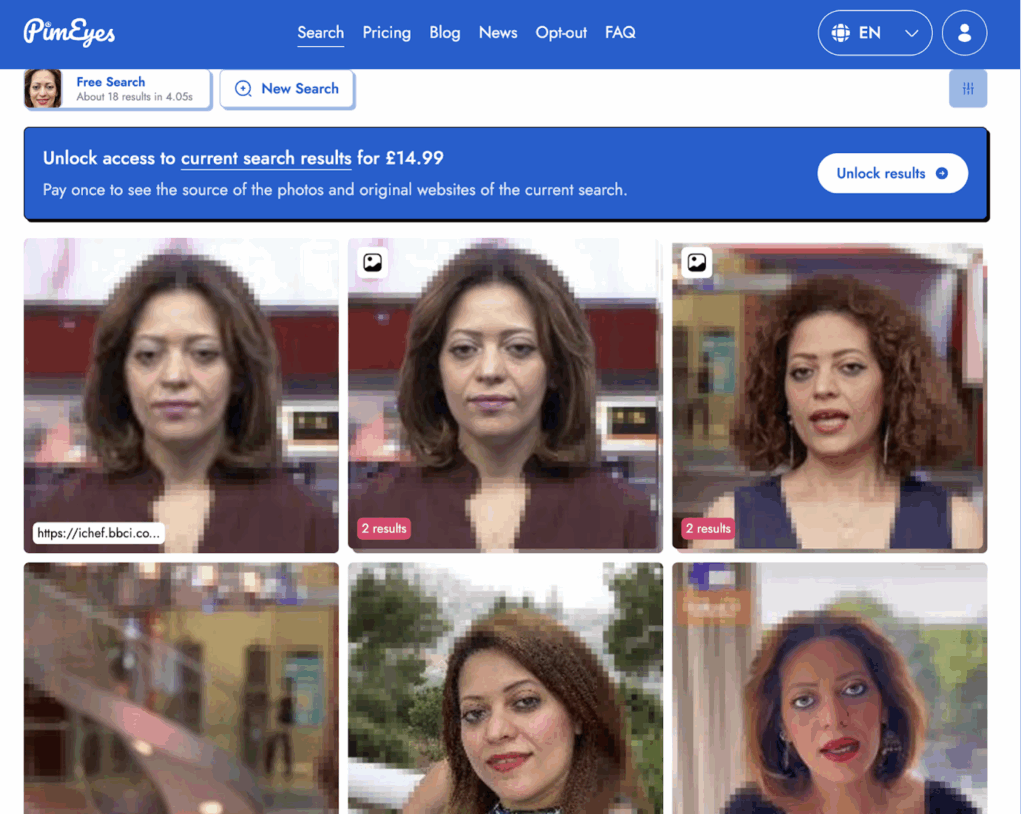

Gesichtserkennung

Wenn in der Recherche Bilder von Gesichtern auftauchen muss man möglicherweise überprüfen, ob das Foto tatsächlich die gesuchte Person zeigt. Um das herauszufinden kann man eine biometrische Gesichtssuche mit Tools wie Pimeyes.com durchführen. Kostenlose Alternativen sind search4faces.com und facecheck.id.

Übung: Suche nach dem Namen dieser Frau, der Autorin dieses Kapitels.

Versucht bei der biometrischen Suche verschiedene Fotos zu verwenden und die Helligkeit, den Kontrast und die Schärfe anzupassen. Sucht außerdem nach Versionen in besserer Qualität aus der Originalquelle.

Übung: Wer ist dieser Mann?

Speichert dieses Bild auf deinem Desktop und verwendet Facecheck.id, um den Mann zu identifizieren.

Gesichtsvergleich

Bei manchen Recherchen kann es erforderlich sein, zwei Gesichter zu vergleichen, um festzustellen, ob es sich um dieselbe Person handelt. Hierfür kann man Tools wie Amazon Rekognition, FacePlusPlus oder MXFace verwenden, für die jedoch Gebühren anfallen können.

Wenn der Ähnlichkeitsgrad zwischen den beiden Fotos über 80 % liegt, kann man die Ergebnisse mit ziemlicher Sicherheit verwenden.

Ein Beispiel für die Verwendung dieser Software in der journalistischen Arbeit wird in diesem BBC-Artikel beschrieben. In dem Artikel wird eine Behauptung über eine Gruppe von Männern in Fischereiausrüstung diskutiert, die 2016 zusammen mit dem russischen Präsidenten Wladimir Putin auf einem Boot fotografiert worden zu sein scheinen.

Es wurde behauptet, dass dieselben Personen auch bei einem Gottesdienst im Jahr 2017 fotografiert wurden. Der Vergleich der Gesichter auf dem Boot mit denen in der Kirche mithilfe von Gesichtserkennungssoftware ergab Ähnlichkeitswerte von über 99 % für alle vier Männer und die Frau. Diese Beweise stützen die Behauptung, dass Putin bei verschiedenen Gelegenheiten Schauspieler eingesetzt hat.

Überprüfung von Videos

Die Überprüfung der Echtheit von Videos umfasst die Beantwortung der bekannten W-Fragen: Wer? Was? Wann? Wo? Warum? Wie?

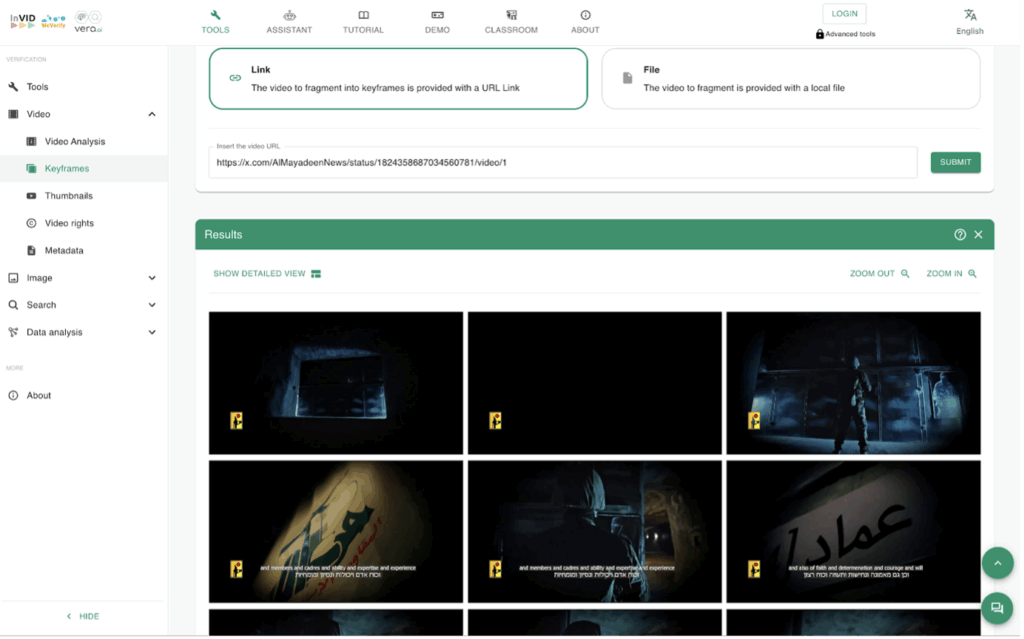

Einige Tools, wie der YouTube DataViewer, können YouTube-Videos automatisch analysieren. Wie viele andere OSINT-Tools wurde es jedoch eingestellt. Glücklicherweise gibt es ein ähnliches Tool, das man als Plugin zum Internetbrowser hinzufügen kann: InVID Verification Plugin. Dieses Plugin kann Videos umkehren und weitere Informationen bereitstellen, wie z. B. die Metadaten des Videos. Außerdem kann auch für Bilder verwendet werden.

Eine andere Methode besteht darin, Screenshots von Schlüsselbildern aus dem Video zu machen und Google Bilder zu verwenden, um eine umgekehrte Bildersuche durchzuführen. So können ihr feststellen, wann das Video erstmals aufgetaucht ist und ob es mit verschiedenen Orten oder Vorfällen in Verbindung steht.

Nachdem man diese Informationen hat, sollte man im Video selbst nach Hinweisen suchen, die helfen können, den Ort und die Zeit zu bestätigen.

Zum Beispiel wurden wir bei der BBC gebeten, ein Video zu überprüfen, das die jüngsten Überschwemmungen in Libyen zeigt, und den genauen Ort zu bestätigen.

Welche Hinweise lassen sich finden?

Das Al Maghar-Viertel in Derna ist der erste Hinweis, der in dem obigen Post erwähnt wird, also haben wir zunächst auf der Karte nach diesem Ort gesucht.

Danach haben wir nach Geschäften gesucht, die mindestens 31 Sicherheitskameras haben könnten (denn auf den Aufnahmen der Kamera ist zu sehen, dass es sich um die Nummer 31 handelt).

Könnte die Überschwemmung beim Derna Medical Center sein?

Dort gibt es Überwachungskameras.

Facebook-Fotos passen zu anderen Hinweisen, wie der Treppe, dem weißen und schwarzen Marmor und dem Treppengeländer.

Übung: Überprüfe das Video unter diesem Link:

Achtung: Man muss diese Arten der Verifikation üben, damit man darin sicher wird.

Weitere Beispiele zur Verwendung dieser Tools im Journalismus:

Palästinenser berichtet, von der israelischen Armee ausgezogen und vertrieben worden zu sein: https://www.bbc.co.uk/news/world-middle-east-67666270

Trump behauptet fälschlicherweise, Harris’ Publikum sei gefälscht.

Angriffe im Süden des Gazastreifens: BBC verifiziert Angriffe in „sicheren“ Gebieten.

BBC Verify analysiert Aufnahmen des Einmarsches der Ukraine in Russland.

Faktencheck: Wie wahr sind die Behauptungen im Zusammenhang mit der Ermordung eines israelischen Geschäftsmannes in Alexandria (Artikel auf Arabisch)?

Was ist über die Massengräber in einem Krankenhaus in Gaza bekannt (auf Portugiesisch)?

Was ist dran an den Fotos von Gefangenen im Al-Shifa-Komplex und der Bombardierung des chirurgischen Gebäudes (auf Arabisch)?

Der letzte Artikel zeigt angeblich Fotos von Ärzt*innen und Krankenschwestern im Al-Shifa-Krankenhaus in Gaza nach ihrer Verhaftung und Entkleidung durch die israelischen Streitkräfte. Aber der Kontext ist falsch. Diese Fotos wurden von einem israelischen Soldaten in der Kuwait High School for Girls in der Nähe des Indonesian Hospital in Beit Lahia nördlich von Gaza aufgenommen.

Mithilfe eines weiteren Fotos von demselben Ereignis anschauen kann man die Merkmale des Ortes überprüfen.

Abschließende Tipps

- Überprüft Informationen, die ihr aus anderen Quellen erhaltet, immer doppelt und dreifach.

- Lasst euch nicht entmutigen, wenn ein Unternehmen oder eine Einzelperson nicht über eine große Online-Präsenz verfügt. Wenn es sich dabei um eine Organisation handelt, ist es sehr wahrscheinlich, dass jemand innerhalb des Unternehmens einen Fehler macht und Informationen veröffentlicht, die ihr zu eurem Vorteil nutzen könnt. Man muss nur hartnäckig sein. Bei der Recherche zu Einzelpersonen gab es in meiner Karriere viele Fälle, in denen die Online-Präsenz so gering war, dass ich dachte ich jage einem Geist hinterher. Aber selbst dann kann man in der Regel kleine Informationshäppchen finden, wenn man nur genau genug sucht.

- Fragt euch immer wieder: Was sagen diese Daten über die Zielperson aus und wie passen die einzelnen Informationen in das Gesamtbild? Jeder Mensch ist anders und hat seine eigene Geschichte zu erzählen, wenn man die Daten für sich sprechen lässt.

- Wenn ihr damit anfangt, Open-Source-Informationen zu nutzen, führt ein Protokoll oder eine Liste der Quellen, die nützlich sein können. Man kann auch mit den von BBC Africa Eye zusammengestellten Quellen beginnen.

Shereen Sherif Fahmy Youssef ist leitende investigative Journalistin bei der BBC und Expertin für die Nutzung von OSINT-Intelligence-Tools und Datenanalyse zur Aufdeckung von Geschichten. ihr hat einen Master-Abschluss in Kommunikation, Journalismus und verwandten Studiengängen von der University of Sheffield. Derzeit ist sie leitende forensische Rundfunkjournalistin bei BBC News Arabic. Vor ihrer jetzigen Position war Shereen als leitende Produzentin tätig und leitete ein Team, das für digitale und Rundfunkinhalte mit Schwerpunkt auf dem Krieg im Sudan verantwortlich war.