8 – Digitale Sicherheit

© Illustration: Smaranda Tolosano für GIJN

von Runa Sandvik

In einem Kapitel für den Reporter’s Guide to Investigating War Crimes von GIJN schreibt Matt Hansen, strategischer Direktor der Global Journalism Security, dass „Sicherheit vom ersten Tag an ein zentraler Bestandteil des Berichterstattungsprozesses für Reporter*innen sein sollte, die Kriegsverbrechen recherchieren – insbesondere in einer Zeit zunehmender Überwachung, Spyware und anderer Bedrohungen.“

Dieses Credo gilt – unabhängig von eurem Fokus und egal, ob ihr zu Kriegsverbrechen, Klimawandel, Politik, Korruption oder etwas ganz anderem recherchiert.

Die gute Nachricht ist: Es gibt Tools für digitale Sicherheit die euch schützen, solange ihr diese auf die richtige Weise und zur richtigen Zeit verwendet. Ihr müsst wissen, welche Tools ihr für was nutzen könnt und sicherstellen, dass sie in euren Arbeitsablauf integriert sind. Digitale Sicherheit mag zunächst etwas abschreckend wirken, aber eine erhöhte Sicherheit wird euch helfen, Vertrauen zu aktuellen und zukünftigen Quellen, Kolleg*innen und Medienpartner*innen aufzubauen und diese zu schützen.

In diesem Kapitel findet ihr zahlreiche Tipps und Tools, die euch dabei helfen, Konten, Computer und Telefone, Kommunikation und persönliche Informationen zu schützen. Neben spezifischen Tools und Einstellungen zeigen wir euch auch Fallstudien, die die Bedeutung der digitalen Sicherheit bei einer Recherche zeigen.

Achtung: Dieses Kapitel enthält viele Informationen. Wir empfehlen euch daher, es ein- oder zweimal durchzulesen und die Abschnitte erneut zu lesen, die für euch gerade relevant sind. So könnt ihr je nachdem eure digitale und auch physische Sicherheit in den Fokus nehmen und verbessern. Je öfter ihr die Schritte übt, desto einfacher wird es! GIJN bietet zudem Schulungen, Workshops und Beratungen für zusätzliche Unterstützung an.

Tipps und Tools

In den folgenden Abschnitten werden spezifische Tools und Einstellungen empfohlen, die euch dabei helfen, Konten, Computer und Telefone, Kommunikation und persönliche Informationen zu schützen.

Schutz von Online-Konten

Verwendet einen Passwort-Manager, der euch dabei hilft, sichere, einzigartige Passwörter für alle Konten zu erstellen und zu speichern. Der Passwort-Manager dient als Tresor für Passwörter, sodass ihr euch diese nicht mehr selbst merken müssen. Der Zugriff auf diesen Tresor ist durch ein von euch festgelegtes „Master-Passwort“ geschützt. Ihr könnt den Passwort-Manager auch zum Speichern anderer wichtiger Informationen verwenden, z.B. Antworten auf Sicherheitsfragen bei der Anmeldung (es müssen keine echten Antworten sein!), Passdaten und Telefonnummern. Android und iOS verfügen über integrierte Passwort-Manager-Funktionen, bieten jedoch möglicherweise nicht alle Funktionen von 1Password, Dashlane und Bitwarden. Als Journalist*in habt ihr möglicherweise Anspruch auf eine kostenlose Lizenz für 1Password.

Aktiviert nach Möglichkeit die Zwei-Faktor-Authentifizierung (2FA), auch für Konten, die für E-Mails, die Speicherung von Dokumenten und soziale Medien verwendet werden. Dies kann dazu beitragen, dass niemand auf euer Konto zugreifen kann, selbst wenn die Person das richtige Passwort hat. SMS ist die häufigste Form der Zwei-Faktor-Authentifizierung, aber auch die unsicherste. Nachrichten sind nicht verschlüsselt und können abgefangen werden. Erwägt stattdessen die Verwendung einer mobilen App zur Generierung von Zwei-Faktor-Codes, wie z.B. Google Authenticator. Die sicherste, wenn auch weniger verbreitete Option ist die Verwendung eines physischen Sicherheitsschlüssels, wie z. B. des Yubikey. Wenn ihr Google für E-Mails verwendet, sollten ihr euch für das Advanced Protection Program anmelden – eine kostenlose Sicherheitsfunktion, die für Journalist*innen und andere Personen mit hohem Risiko entwickelt wurde.

Überprüft regelmäßig die Datenschutz- und Sicherheitseinstellungen für eure Online-Konten, insbesondere in den sozialen Medien. Das Ziel besteht hier nicht unbedingt darin, das Teilen in sozialen Medien und auf anderen Websites zu unterbinden, sondern sich darüber im Klaren zu sein – und die Kontrolle darüber zu haben –, was ihr wann und mit wem teilen. Privacy Party ist eine kostenlose Browser-Erweiterung, die es einfacher macht, Einstellungen zu überprüfen und auf einer Reihe von Websites Maßnahmen zu ergreifen.

Wenn ihr ein Apple-Gerät verwendet, aktiviert den erweiterten Datenschutz für iCloud, um die dort gespeicherten Daten zu verschlüsseln. Aktiviert den Passwort-Zurücksetzungsschutz auf X (früher Twitter), um es für andere zu erschweren, das Passwort für euer Konto zurückzusetzen, sowie Login-Benachrichtigungen auf Facebook.

Schutz von Computern

Installiert System- und Software-Updates, sobald sie verfügbar sind. Diese Updates enthalten nicht nur neue Funktionen und Verbesserungen, sondern auch Korrekturen für Sicherheitslücken, die von Hackern ausgenutzt werden könnten. Um die lokal auf eurer Festplatte gespeicherten Informationen zu schützen, könnt ihr die Festplattenverschlüsselung mit BitLocker unter Windows und FileVault unter macOS aktivieren. Ihr könnt diese Tools auch verwenden, um externe Festplatten und USB-Sticks zu verschlüsseln. Wenn ihr sowohl auf dem Mac als auch auf dem PC auf das Laufwerk zugreifen müssen, sollten ihr stattdessen VeraCrypt verwenden. Unter Windows kann Microsoft Defender euer Gerät vor gängigen Formen von Adware und Malware schützen.

Journalist*innen arbeiten häufig mit Dokumenten aus unbekannten Quellen, sei es eine PDF-Datei aus einem Forum oder ein Word-Dokument, das von einer anonymen Person gesendet wurde. Diese Dokumente könnten Malware enthalten, daher könnt ihr Dangerzone auf eurem Computer verwenden, um sichere Versionen zu erstellen, die ihr öffnen und überprüfen könnt. Wenn ihr mit einer großen Menge an Dokumenten arbeiten, solltet ihr einen dedizierten Offline-Computer verwenden, um die Dateien zu durchsuchen. Weitere Informationen über die Arbeit mit großen Datensätzen im journalistischen Kontext finden ihr in Micah Lees Buch „Hacks, Leaks, and Revelations“.

Schutz von Mobiltelefonen

Installiert System- und Software-Updates, sobald sie verfügbar sind, genau wie bei Computern, Tablets und anderen elektronischen Geräten. Wenn euer Mobiltelefon das neueste Update nicht installieren kann, empfehlen wir euch dringend, ein neueres Modell zu kaufen. Überprüft die Datenschutz- und Sicherheitseinstellungen, einschließlich Standortdaten und Sperrbildschirm-Benachrichtigungen, um zu verstehen, was euer Telefon tut und was ihr mit wem teilt. Verwendet für Android Google Play Protect, um Apps und Daten zu schützen. Verwendet für iOS den Lockdown-Modus, um euch vor ausgeklügelter Spyware wie Pegasus zu schützen. (Lest hier mehr über diese Funktion.) Der Lockdown-Modus wird von macOS, iOS, iPadOS und watchOS unterstützt.

Schutz der Kommunikation

Verwendet Messaging-Apps, die eine Ende-zu-Ende-Verschlüsselung unterstützen, wie Signal, WhatsApp und Facebook Messenger. Signal und WhatsApp können neben Jitsi, Google Meet und Zoom auch für Gruppenanrufe verwendet werden. Es ist wichtig zu beachten, dass diese Apps zwar den Inhalt von Anrufen und Nachrichten verschlüsseln, jedoch nicht die Metadaten – z. B. mit wem ihr kommunizieren, wann, wie lange und wie oft. Telegram kann Nachrichten in geheimen Chats verschlüsseln, aber ihr müsst diese Funktion aktivieren. Für Signal erstellt ihr eine PIN und einen Benutzernamen, wählt aus, wie Benachrichtigungen auf dem Sperrbildschirm angezeigt werden sollen, und verwendet verschwindende Nachrichten. Für WhatsApp verwendet ihr die Zwei-Faktor-Authentifizierung, Sicherheitsbenachrichtigungen und – wenn ihr eure Chats sichert – aktiviert die Ende-zu-Ende-Verschlüsselung für Backups. Um Nachrichten auf Facebook zu schützen, aktiviert ihr die Zwei-Faktor-Authentifizierung für euer Konto.

Schutz persönlicher Daten

Wenn ihr in den USA lebt, solltet ihr die Verwendung von DeleteMe, Optery oder der App Permission Slip von Consumer Reports in Betracht ziehen, um eure persönlichen Daten von Datenbrokern und anderen Websites zu entfernen. Diese Tools können auch außerhalb der USA hilfreich sein. Sucht außerdem nach euch selbst bei Google, um zu sehen, welche Art von Informationen über euch leicht verfügbar sind. Lokale Gruppen für digitale Rechte können euch möglicherweise über Dienste beraten, die für euren Wohn- und Arbeitsort relevant sind.

Aber was ist mit …

Wichtig ist: Es gibt keine Garantie dafür, dass die hier gegebenen Hinweise euch vollends schützen. Aber wenn ihr die euch zur Verfügung stehenden Sicherheits- und Datenschutzfunktionen nutzt, macht ihr es definitiv schwerer für Menschen, die es auf euch abgesehen haben, Angriffe durchzuführen. Ein E-Mail-Konto mit dem Passwort „Passwort“ oder „123456“ und ohne Zwei-Faktor-Authentifizierung ist beispielsweise viel weniger sicher als ein Konto mit einem starken, einzigartigen Passwort und einer Zwei-Faktor-Authentifizierung mit einem Sicherheitsschlüssel. Wenn ihr sicherstellt, dass ihr die richtigen Tools auf die richtige Weise und zur richtigen Zeit verwendet, könnt ihr das, was euch wichtig ist, wesentlich besser schützen.

Fallstudien

Die Snowden-Enthüllungen, die Panama Papers und das Pegasus-Projekt haben gezeigt, wie wichtig es ist, eure Arbeit zu planen und die digitale Sicherheit in euren Rechercheprozess zu integrieren. Die Journalist*innen hätten diese Geschichten nicht sicher berichten können, wenn sie die digitale Sicherheit nicht als entscheidend für ihre Arbeit angesehen hätten. Wir empfehlen euch dringend, nachzulesen, wie sie an diesen Projekten gearbeitet haben. Überlegt, welche Arbeitsabläufe ihr für eure eigene Recherche gebrauchen könnt. Im Folgenden stellen wir drei Fallstudien vor, durch die die Herausforderungen im Bereich der digitalen Sicherheit deutlich werden, mit denen Journalist*innen in der Vergangenheit konfrontiert waren.

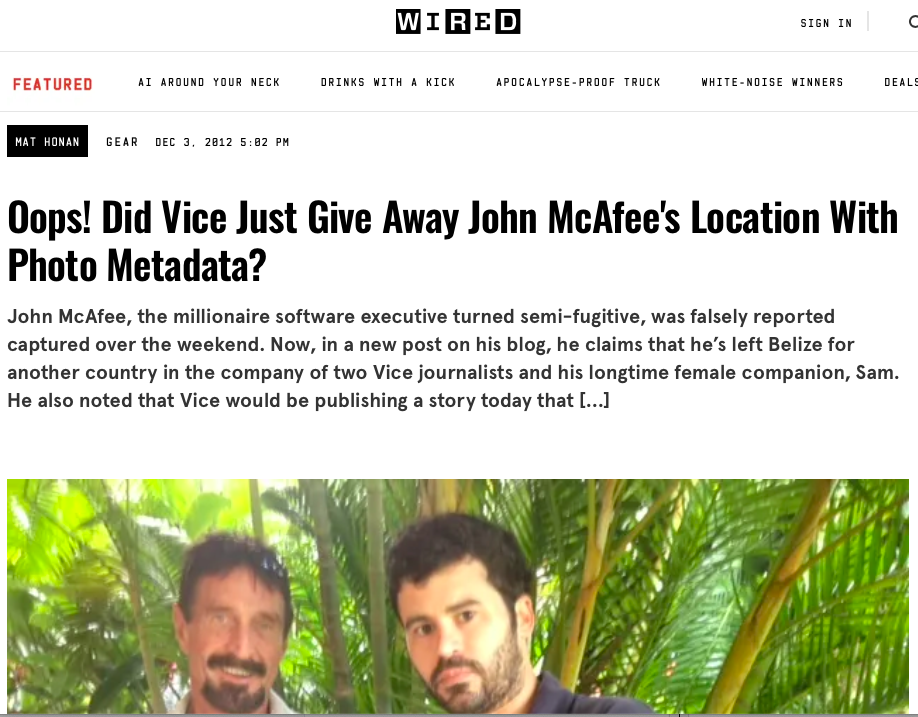

Im Jahr 2012 verfolgte Vice den millionenschweren Tech-Manager John McAfee, der in Mittelamerika auf der Flucht war. In einem Artikel mit dem Titel „We Are with John McAfee Right Now, Suckers“ veröffentlichten die Journalist*innen ein Selfie mit Foto-Metadaten, die darauf hindeuteten, dass sie sich irgendwo in Guatemala befanden. Das Magazin Wired veröffentlichte kurz darauf einen Artikel mit der Frage: “Oops! Hat Vice gerade den Aufenthaltsort von John McAfee mit Foto-Metadaten verraten?“ Fotos und Videos können Metadaten wie Datum, Uhrzeit, Geräteinformationen und Standortdaten enthalten – und nicht alle Apps, Websites oder Veröffentlichungssysteme entfernen diese Informationen standardmäßig. Aber ihr könnt einige der Informationen selbst entfernen.

Im Jahr 2015 enthüllte ein Dokument eines US-Gerichts, dass die Person, die Gegenstand einer Recherche der New York Times war, einen Tipp erhalten hatte, weil die IP-Adresse der Redaktion wiederholt in den Webserver-Protokollen auftauchte. Macht euch klar, dass größere Redaktionen möglicherweise über eindeutige IP-Adressen verfügen. Journalist*innen sollten wissen, wie sie diese Informationen mithilfe eines VPN wie IVPN, Mullvad oder ProtonVPN schützen können, um ihre IP-Adresse zu verschleiern – oder den Tor-Browser für zusätzliche Anonymität verwenden.

Im Jahr 2021 wurden zwei norwegische Journalisten, die im Vorfeld der FIFA-Fußball-Weltmeisterschaft 2022 zu Bedingungen für Arbeitsmigrant*innen in Katar recherchierten, von der katarischen Polizei festgenommen und mehr als 30 Stunden lang festgehalten, kurz bevor sie nach Hause fliegen konnten. Die Behörden behaupteten, die beiden hätten vorsätzlich Privatbesitz betreten. Die Journalisten wurden acht Stunden lang in getrennten Räumen verhört, während ihre Ausrüstung beschlagnahmt und gründlich durchsucht wurde. Runa Sandvik – Gründerin von Granitt und Autorin dieses Kapitels – schrieb darüber, was uns dieser Vorfall über die Bedeutung der digitalen Sicherheit lehrt, und wie man seine Arbeit schützen kann, insbesondere wenn es um die Verschlüsselung zum Schutz digitaler Daten geht.

Zusätzliche Unterstützung

Access Now, eine gemeinnützige Organisation, die sich für die digitalen Rechte gefährdeter Menschen und Gemeinschaften einsetzt, betreibt eine rund um die Uhr erreichbare, kostenlose Digital Security Helpline für Journalist*innen und andere Mitglieder der Zivilgesellschaft. Die Organisation bietet Unterstützung bei proaktiven digitalen Sicherheitspraktiken sowie bei Bedarf schnelle Notfallhilfe. Die Helpline beantwortet alle Anfragen innerhalb von zwei Stunden und unterstützt derzeit neun verschiedene Sprachen: Englisch, Spanisch, Französisch, Deutsch, Portugiesisch, Russisch, Tagalog, Arabisch und Italienisch.

Das Security Lab von Amnesty International untersucht Menschenrechtsverletzungen im Zusammenhang mit Spyware, Überwachungstechnologie und anderen digitalen Bedrohungen, denen die Zivilgesellschaft ausgesetzt ist. Wender euch an das Amnesty Security Lab, wenn ihr glaubt, dass ihr in irgendeiner Weise Ziel einer digitalen Überwachung geworden seid. Ihr könnt euch auch an das Citizen Lab der Munk School of Global Affairs an der University of Toronto, Kanada, wenden.

GIJN bietet das Journalist Security Assessment Tool an, das auf dem Cybersecurity Assessment Tool der Ford Foundation basiert und Journalist*innen und kleineren Nachrichtenorganisationen dabei helfen soll, Wege zu finden, wie sie ihre digitale und physische Sicherheit verbessern können. Es wurde bereits auf Arabisch, Französisch, Deutsch, Hindi, Indonesisch (Bahasa), Portugiesisch, Russisch, Spanisch und Türkisch veröffentlicht.

Für weiterführende Informationen zum Sicherheitsbedürfnisse von Personen mit hohem Risiko lest diesen Leitfaden der US-amerikanischen Cybersecurity and Infrastructure Security Agency (CISA).

Runa Sandvik ist die Gründerin von Granitt, einem Beratungsunternehmen, das sich auf die Sicherheit von Journalist*innen und Menschen in Risikogebieten auf der ganzen Welt spezialisiert hat. Ihre Arbeit baut auf Erfahrungen aus ihrer Zeit bei der New York Times, der Freedom of the Press Foundation und dem Tor-Projekt auf. Sie ist Beraterin des Technischen Beirats der CISA, des BUILD-Programms der Ford Foundation und Mitglied der Global Cybersecurity Group des Aspen Institute. Sie twittert unter @runasand.